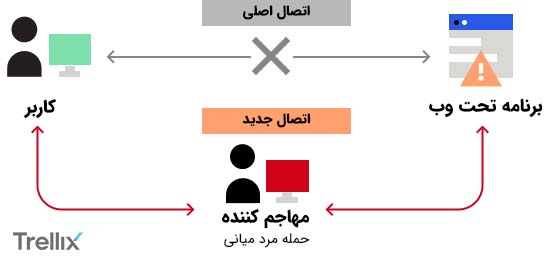

حمله مرد میانی چیست؟

حمله مرد میانی (Man in the Middle – MITM) یک اصطلاح کلی است برای زمانی که یک مهاجم خود را در مسیر ارتباط بین یک کاربر و یک برنامه یا سرویس قرار میدهد؛ یا برای شنود اطلاعات و یا برای جعل هویت یکی از طرفین، بهگونهای که تبادل اطلاعات کاملاً عادی و طبیعی به نظر برسد.

هدف این نوع حمله معمولاً سرقت اطلاعات شخصی مانند نام کاربری و رمز عبور، جزئیات حسابها و شماره کارتهای اعتباری است. قربانیان رایج این حملات، کاربران برنامههای مالی، سرویسهای SaaS، فروشگاههای اینترنتی و بهطور کلی وبسایتهایی هستند که نیاز به ورود (Login) دارند.

اطلاعاتی که در جریان یک حمله MITM بهدست میآید میتواند برای اهداف مختلفی مورد سوءاستفاده قرار گیرد؛ از جمله سرقت هویت، انتقال غیرمجاز وجه یا تغییر غیرقانونی رمز عبور حسابها.

علاوه بر این، از این اطلاعات میتوان برای ایجاد نقطه نفوذ در داخل یک محیط امن در مرحله نفوذ یک حمله پیشرفته و مداوم (APT) استفاده کرد.

بهطور ساده، حمله MITM شبیه این است که نامهرسان صورتحساب بانکی شما را باز کند، اطلاعات حسابتان را یادداشت کند، دوباره پاکت را ببندد و سپس آن را سالم به درِ خانهتان تحویل دهد—بدون اینکه متوجه شوید چه اتفاقی افتاده است.

انواع حملات مرد میانی

حملات مرد میانی به روشهای مختلفی اجرا میشوند که هرکدام با هدف رهگیری، دستکاری یا سرقت دادهها در مسیر ارتباط کاربر و سرویس انجام میگیرند. مهمترین انواع این حملات عبارتاند از:

جعل ARP (ARP Spoofing / ARP Poisoning)

این حمله شامل اتصال دادن آدرس MAC مهاجم به آدرس IP یک کاربر یا میزبان معتبر در یک شبکه محلی (LAN) با استفاده از پیامهای جعلی ARP است. در نتیجه، دادههایی که کاربر قصد ارسال آنها به میزبان واقعی را دارد، بهجای آن به مهاجم منتقل میشوند.

=====

Hacker

=====

Router / Server

مهاجم خود را بهجای «دروازه شبکه» جا میزند تا ترافیک کاربر ابتدا از او عبور کند.

جعل IP (IP Spoofing)

در این روش، مهاجم با تغییر هدر بستههای IP، خود را بهجای یک برنامه یا سرویس معتبر جا میزند. در نتیجه، کاربرانی که تلاش میکنند به یک URL مرتبط با آن برنامه دسترسی پیدا کنند، بهجای مقصد اصلی به وبسایت مهاجم هدایت میشوند.

=====

Hacker (Fake IP)

=====

Real Server

کاربر فکر میکند با سرور واقعی ارتباط دارد، اما درخواستها ابتدا به مهاجم میرسند.

جعل DNS (DNS Spoofing / DNS Cache Poisoning)

این روش که با نام مسمومسازی کش DNS (DNS Cache Poisoning) نیز شناخته میشود، شامل نفوذ به یک سرور DNS و تغییر رکورد آدرس یک وبسایت است. در نتیجه، کاربرانی که تلاش میکنند به سایت موردنظر دسترسی پیدا کنند، بر اساس رکورد دستکاریشده DNS به سایت مهاجم هدایت میشوند.

=====

Fake DNS

=====

Fake Website

رکورد DNS دستکاری میشود و کاربر به نسخه مشابه اما جعلی سایت هدایت میگردد.

حمله SSL Stripping (تنزل HTTPS به HTTP)

مهاجم ارتباط امن HTTPS را به HTTP ناامن تبدیل میکند تا بتواند اطلاعات ردوبدلشده را بهصورت متن ساده مشاهده یا تغییر دهد.

===

HTTP

===

Hacker

===

HTTPS

===

Secure Website

مهاجم ارتباط امن را برای کاربر به HTTP ناامن تبدیل میکند و محتوا قابل مشاهده/دستکاری میشود.

حمله Evil Twin (وایفای جعلی)

ایجاد یک نقطه دسترسی Wi-Fi جعلی با نامی شبیه شبکههای معتبر (مثلاً کافه یا هتل) برای فریب کاربران و شنود ترافیک آنها.

=====

Fake Wi-Fi

=====

Internet

کاربر به شبکهای با نام مشابه شبکه واقعی متصل میشود و مهاجم ترافیک را رصد میکند.

ربایش نشست (Session Hijacking)

مهاجم با سرقت کوکیهای نشست، کنترل حساب کاربر را بدون نیاز به دانستن نام کاربری و رمز عبور در دست میگیرد.

=====

Hacker (Stolen Cookie)

=====

Website

با سرقت کوکی نشست، مهاجم میتواند بدون رمز عبور وارد حساب کاربر شود.

جعل گواهی دیجیتال (HTTPS Spoofing)

استفاده از گواهیهای جعلی یا بهخطرافتاده برای فریب کاربر و برقراری یک ارتباط بهظاهر امن.

=====

Fake Certificate

=====

Secure Website

ارتباط «ظاهراً» امن است اما گواهی دستکاری/جعلی بوده و دادهها در مسیر قابل سوءاستفادهاند.

حمله مبتنی بر بدافزار (Malware-based MITM)

بدافزار روی سیستم قربانی نصب میشود و ترافیک شبکه را شنود یا دستکاری میکند (مثلاً تغییر مقصد پرداخت).

=====

Malware

=====

Secure Website

بدافزار روی سیستم، قبل/بعد از رمزنگاری دادهها را شنود یا دستکاری میکند (مثلاً تغییر مقصد پرداخت).

روند اجرای حمله مرد میانی

اجرای موفق یک حمله مرد میانی شامل دو مرحلهی اصلی و مجزا است: رهگیری (Interception) و رمزگشایی (Decryption).

رهگیری (Interception)

در مرحلهی اول، مهاجم ترافیک کاربر را پیش از رسیدن به مقصد اصلی از مسیر شبکهی خود عبور میدهد.

رایجترین (و سادهترین) روش انجام این کار، یک حمله غیرفعال (Passive Attack) است؛ به این صورت که مهاجم نقاط دسترسی Wi-Fi رایگان و مخرب را در اختیار عموم قرار میدهد. این هاتاسپاتها معمولاً نامی متناسب با موقعیت مکانی خود دارند (مثلاً نام کافه یا فرودگاه) و اغلب بدون رمز عبور هستند.

بهمحض اینکه قربانی به چنین شبکهای متصل شود، مهاجم دید کامل و مستقیم به تمام تبادلات دادهی آنلاین او خواهد داشت.

مهاجمانی که قصد دارند رهگیری را بهصورت فعالانهتر انجام دهند، ممکن است یکی از حملات زیر را اجرا کنند:

- جعل IP (IP Spoofing)

- جعل ARP (ARP Spoofing)

- جعل DNS (DNS Spoofing)

پیشگیری از حمله مرد میانی (MITM)

مسدود کردن حملات مرد میانی نیازمند انجام چند اقدام عملی از سوی کاربران و همچنین استفادهی همزمان از روشهای رمزنگاری و اعتبارسنجی در سطح برنامهها و وبسایتها است.

اقدامات ضروری برای کاربران

کاربران میتوانند با رعایت نکات زیر خطر این حملات را کاهش دهند:

- اجتناب از اتصال به شبکههای Wi-Fi بدون رمز عبور

- توجه به هشدارهای مرورگر که یک وبسایت را ناامن (Unsecured) اعلام میکنند

- خروج فوری از برنامههای امن پس از پایان استفاده

- استفاده نکردن از شبکههای عمومی (مانند کافیشاپها، هتلها و فرودگاهها) هنگام انجام تراکنشهای حساس

اقدامات ضروری برای مدیران وبسایت و توسعهدهندگان

برای صاحبان وبسایتها، استفاده از پروتکلهای ارتباطی امن مانند TLS و HTTPS نقش مهمی در کاهش حملات جعل هویت (Spoofing) دارد. این پروتکلها با رمزنگاری قوی و احراز هویت دادههای منتقلشده:

- مانع رهگیری ترافیک سایت میشوند

- از رمزگشایی اطلاعات حساس مانند توکنهای احراز هویت جلوگیری میکنند

بهترین روش (Best Practice) امنیتی

بهعنوان یک استاندارد امنیتی توصیهشده، برنامهها و وبسایتها باید از SSL/TLS برای ایمنسازی تمام صفحات سایت استفاده کنند، نه فقط صفحاتی که نیاز به ورود کاربر دارند.

این کار باعث میشود احتمال سرقت کوکیهای نشست (Session Cookies) توسط مهاجم، زمانی که کاربر در بخشهای ناامن سایت در حال مرور است اما همچنان وارد حساب خود باقی مانده، بهطور قابلتوجهی کاهش یابد.

راهکار ترلیکس برای مقابله با حملات مرد میانی

راهکار آنتیویروس سازمانی ترلیکس با رویکردی چندلایه و مبتنی بر تحلیل رفتاری، نقش مؤثری در محافظت از سازمانها در برابر حمله مرد میانی (MITM) ایفا میکند. این راهکار با شناسایی رفتارهای غیرعادی در نقاط پایانی، تحلیل ترافیک رمزنگاریشده بدون نیاز به رمزگشایی کامل، جلوگیری از جعل DNS و یکپارچهسازی دادهها در قالب EDR، NDR و XDR، تلاشهای شنود، دستکاری ارتباطات SSL/TLS و هدایت مخرب کاربران را در مراحل اولیه شناسایی و مهار میکند. همچنین قابلیت پاسخ خودکار ترلیکس با ایزولهسازی سیستمهای آلوده و قطع نشستهای مشکوک، زمان واکنش به تهدید را به حداقل رسانده و ریسک سوءاستفاده از اطلاعات حساس سازمان را بهطور قابلتوجهی کاهش میدهد.

جمعبندی

حمله مرد میانی (MITM) یکی از خطرناکترین تهدیدات امنیتی در فضای دیجیتال است که در آن مهاجم بدون اطلاع کاربر، در مسیر ارتباط بین کاربر و سرویس قرار میگیرد و اقدام به شنود یا دستکاری اطلاعات میکند. این حمله میتواند منجر به سرقت اطلاعات حساس، ربایش حسابهای کاربری، خسارتهای مالی و حتی ایجاد نقطه نفوذ برای حملات پیشرفتهتر مانند APT شود. با توجه به تنوع روشهای اجرای MITM—from جعل DNS و ARP گرفته تا وایفای جعلی و SSL Stripping—مقابله با آن نیازمند ترکیبی از آگاهی کاربران، پیادهسازی صحیح SSL/TLS، استفاده از HTTPS در تمام صفحات، و بهرهگیری از راهکارهای امنیتی سازمانی پیشرفته است. در این میان، راهکارهای چندلایهای مانند آنتیویروس و XDR سازمانی Trellix میتوانند نقش کلیدی در شناسایی زودهنگام و مهار مؤثر این حملات ایفا کنند.

سوالات متداول حمله مردمیانی

حمله مرد میانی (MITM) دقیقاً چه کاری انجام میدهد؟

در حمله MITM، مهاجم بین کاربر و سرویس قرار میگیرد و بدون جلب توجه، اطلاعات ردوبدلشده را شنود، سرقت یا دستکاری میکند.

رایجترین بستر اجرای حملات مرد میانی چیست؟

شبکههای Wi-Fi عمومی و ناامن (مانند کافیشاپها و هتلها) یکی از رایجترین بسترها برای اجرای این نوع حملات هستند.

آیا استفاده از HTTPS بهتنهایی برای جلوگیری از مرد میانی کافی است؟

HTTPS نقش بسیار مهمی دارد، اما کافی نیست. استفاده از TLS بهروز، HSTS، و راهکارهای امنیتی تکمیلی در کنار آن ضروری است.

کاربران عادی چگونه میتوانند از خود در برابر مرد میانی محافظت کنند؟

>با اجتناب از Wi-Fi عمومی، توجه به هشدارهای امنیتی مرورگر، خروج از حسابها پس از استفاده و انجام ندادن تراکنشهای حساس در شبکههای ناامن.

آیا حملات مرد میانی فقط کاربران عادی را هدف میگیرند؟

خیر، سازمانها، کسبوکارهای SaaS، فروشگاههای اینترنتی و حتی زیرساختهای داخلی شرکتها نیز از اهداف اصلی این حملات هستند.

نقش آنتیویروس سازمانی در مقابله با مرد میانی چیست؟

آنتیویروسهای سازمانی مدرن با تحلیل رفتاری، تشخیص ناهنجاریهای شبکه، جلوگیری از جعل DNS و پاسخ خودکار به تهدید، میتوانند حملات MITM را در مراحل اولیه شناسایی و متوقف کنند.

آیا حمله مرد میانی همیشه نیاز به بدافزار دارد؟

خیر، بسیاری از حملات MITM بدون نصب هیچ بدافزاری و صرفاً از طریق دستکاری شبکه یا پروتکلها انجام میشوند.

چرا ایمنسازی تمام صفحات سایت با SSL/TLS اهمیت دارد؟

زیرا در غیر این صورت، مهاجم میتواند کوکیهای نشست کاربر را از صفحات ناامن سرقت کرده و به حساب کاربری او دسترسی پیدا کند.